В этой статье рассматривается беспроводной роутер OvisLink WMU-9000VPN с поддержкой VPN.

Функциональные возможности: точка доступа стандарта IEEE 802.11g, 4-х портовый коммутатор 10/100, NAT-роутер с возможностью фильтрации пакетов, принт-сервер или сервер веб-камеры, FTP-сервер, VPN-сервер, E-mail мониторинг.

На роутере расположены следующие индикаторы:

- индикатор питания

- индикатор статуса

- индикатор PPPoE

- индикаторы E-mail мониторинга

- индикатор активности беспроводного соединения

- индикаторы активности на порте WAN

- индикаторы активности на каждом из 4-х LAN портов

На задней панели расположены:

- 4 × LAN порта

- 1 × WAN порт

- 4 × USB порта

- разъем питания

- кнопка Reset (сброс параметров).

В комплект входит: БП, роутер, метровый патчкорд, диск с утилитами и описанием, инструкция на 6-и языках (без русского).

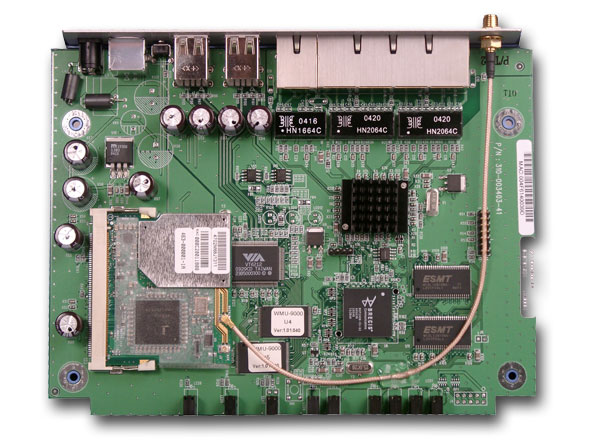

Вид изнутри

Процессор: MIPS, частота 170 МГц, Brecis 2006 (на протяжении всего периода написания статьи сайт компании BRECIS был недоступен, поэтому дополнительной информации о процессоре нет)

Память:

- 8 Мб Flash памяти

- 32 Мб SDRAM памяти (2 микросхемы M12L128168A-7T по 16 Мб)

USB интерфейс реализован через 4-портовый USB 2.0 хост-контроллер (VIA VT6212).

Что находится под радиатором осталось неизвестным, так как радиатор припаян к самой плате, но, судя по разводке на плате, — это Ethernet-свитч.

Автоопределение полярности на портах LAN и WAN осуществляется микросхемами HN1664C и NH2064C.

Беспроводной интерфейс реализован при помощи mini-PCI карты на чипах компании Intersil, но сейчас она этими решениями уже не занимается. То подразделение, что занималось, куплено компанией Conexant. К сожалению, ни на сайте Intersil.com, ни на Conexant.com упоминаний об этих решениях (поиск по индексам) не обнаружено.

Также привлекает внимание очень большая длина антенного кабеля.

Спецификации устройства:

| корпус | пластиковый, допускается горизонтальная установка или подвес на стену | |||

| проводной сегмент | ||||

| WAN | количество портов | 1 | ||

| auto MDI/MDI-X | да | |||

| типы поддерживаемых соединений | фиксированный IP | да | ||

| динамический IP | да | |||

| PPPoE | да | |||

| PPTP | да | |||

| L2TP | да | |||

| IPSec | нет | |||

| LAN | количество портов | 4 | ||

| auto MDI/MDI-X | да | |||

| ручное блокирование интерфейсов | нет | |||

| возможность задания размера MTU вручную | да, на WAN интерфейсе | |||

| Беспроводной сегмент | ||||

| антенна | количество | 1 | ||

| тип | одна внешняя дипольная | |||

| возможность замены антенны/тип коннектора | есть/r-SMA | |||

| принудительное задание номера рабочей антенны | - | |||

| поддерживаемые стандарты и скорости | 802.11b | 11, 5, 2, 1 Mbit/sec | ||

| 802.11g | 54, 48, 36, 18, 12, 11, 9, 6 Mbit/sec | |||

| расширения протокола 802.11g | да, TurboMode | |||

| возможность ручного задания скорости | нет | |||

| выходная мощность | средняя | ?? | ||

| 802.11b @11Mbit/s | ?? | |||

| 802.11g @54Mbit/s | ?? | |||

| чувствительность приемника | 802.11b @11Mbit/s | ?? | ||

| 802.11g @54Mbit/s | ?? | |||

| работа с другой AP | поддержка WDS (мост) | нет | ||

| поддержка WDS + AP | нет | |||

| возможность работы в режиме клиента | нет | |||

| wireless repeater (повторитель) | нет | |||

| безопасность | блокировка широковещательного SSID | да | ||

| привязка к MAC адресам | да | |||

| WEP шифрование | 64/128bit | |||

| WPA шифрование | нет | |||

| WPA-PSK (pre-shared key) | нет | |||

| 802.1x | нет | |||

| основные возможности | ||||

| конфигурирование устройства и настройка клиентов | администрирование | WEB-интерфейс | да | |

| собственная утилита | нет | |||

| telnet | нет | |||

| ssh | нет | |||

| COM-порт | нет | |||

| SNMP | нет | |||

| возможность сохранения и загрузки конфигурации | да | |||

| встроенный DHCP сервер | да | |||

| поддержка UPnP | да | |||

| метод организации доступа в Интернет | Network Address Translation (NAT-технология) | да | ||

| возможности NAT | one-to-many NAT (стандартный) | да | ||

| one-to-one NAT | нет | |||

| возможность отключения NAT (работа в режиме роутера) | нет | |||

| Встроенные VPN-сервера | IPSec | да | ||

| PPTP | да | |||

| L2TP | нет | |||

| VPN pass through | IPSec | нет | ||

| PPTP | нет | |||

| PPPoE | нет | |||

| L2TP | нет | |||

| Traffic shaping (ограничение трафика) | нет | |||

| DNS | встроенный DNS-сервер (dns-relay) | нет | ||

| поддержка динамического DNS | да, 2 заранее предопределенных сервера | |||

| внутренние часы | присутствуют | |||

| синхронизация часов | да, 6 предопределенных серверов синхронизации, задание собственного сервера невозможно | |||

| встроенные утилиты | ICMP ping | да | ||

| traceroute | да | |||

| resolving | нет | |||

| логирование событий | да, системные события, файрвол, трафик, фильтр содержимого | |||

| логирование исполнения правил файрвола | да | |||

| способы хранения | внутри устройства | да | ||

| на внешнем Syslog сервере | нет | |||

| отправка на email | нет | |||

| SNMP | поддержка SNMP Read | нет | ||

| поддержка SNMP Write | нет | |||

| поддержка SNMP Traps | нет | |||

| Роутинг | ||||

| статический (задания записей вручную) | на WAN интерфейсе | да | ||

| на LAN интерфейсе | да | |||

| динамический роутинг | на WAN интерфейсе | возможность отключения | ||

| RIPv1 | нет | |||

| RIPv2 | нет | |||

| на LAN интерфейсе | возможность отключения | |||

| RIPv1 | нет | |||

| RIPv2 | нет | |||

| возможности VPN | ||||

| сервер IPSec | виды туннелей | Gateway--Gateway | да | |

| remote user access | да | |||

| типы аутентификации | pre shared key | да | ||

| сертификаты | нет | |||

| алгоритмы хеширования | SHA1 | да | ||

| MD5 | да | |||

| алгоритмы шифрования | DES | нет | ||

| 3DES | да | |||

| AES | да, 128bit | |||

| сервер PPTP | да | |||

| возможности встроенных фильтров и файрвола | ||||

| поддержка SPI (Stateful Packet Inspection) | да, но без возможности использования в правилах | |||

| наличие фильтров/файрвола | на LAN-WAN сегменте | да, с указанием направления | ||

| на WLAN-WAN сегменте | да, совмещен с LAN-WAN | |||

| на LAN-WLAN сегменте | нет | |||

| типы фильтров | с учетом SPI | нет | ||

| по MAC адресу | да | |||

| по source IP адресу | да | |||

| по destination IP адресу | нет | |||

| по source протоколу | да, TCP/UDP/ICMP | |||

| по destination протоколу | нет | |||

| по source порту | нет | |||

| по destination порту | да | |||

| привязка ко времени | нет | |||

| по URL-у | да | |||

| по домену | да | |||

| работа со службами списков URL для блокировки | нет | |||

| тип действия | allow | да | ||

| deny | да | |||

| log | нет | |||

| поддержка спец. приложений (netmeeting, quicktime etc) | да | |||

| виртуальные сервера | возможность создания | да | ||

| задания различных public/private портов для виртуального сервера | да | |||

| возможность задания DMZ | да | |||

| дополнительная информация | ||||

| версия прошивки | 1.01.042 от 3 Sep 2004 | |||

| дополнительные порты | 4 × USB 2.0 1 × PS/2 Power for USB Storage | |||

| встроенный print-server | да, usb принтеры | |||

| встроенный ftp-server | с хранением данных на внешнем USB-FLASH или HDD носителе, но работает малая часть заявленных функций | |||

| поддержка работы с WEB-камерой | довольно много возможностей, в том числе motion-detect | |||

| питание | внешний БП, 5VDC, 2A | |||

Конфигурирование

Конфигурация устройства осуществляется через WEB-интерфейс. Скриншоты его основных настроек показаны в таблице.

Из особенностей конфигурации хочется отметить отсутствие конфигурации файрвола по адресу назначения, отсутствие возможности работы в режиме роутера (без NAT), возможность сохранения подробных логов, разделенных по группам с помощью цветового выделения, но без возможности хранения на внешнем лог-сервере, большие возможности по работе с веб-камерой (детектор движения, запись изображения, включение по расписанию, отправка по e-mail), но камеру можно подключать только через USB, возможность настройки QoS (Quality of Service — ограничение скорости трафика в зависимости от назначенного приоритета). Также добавлены индикаторы почтового мониторинга (mail monitoring).

Служба мониторинга почты (mail monitoring) позволяет проверять входящую почту на сервере на предмет наличия писем с определенных адресов — если вы ждете важное письмо, что эти индикаторы покажут вам наличие этого письма в вашем почтовом ящике. Так можно задать проверку почты от шести отправителей в шести почтовых ящиках.

Присутствуют возможности отключения (Kick) пользователя, зашедшего через веб-интерфейс на роутер. Я, правда, не вижу в этом смысла, так как все пользователи заходят как администраторы и, следовательно, все пользователи могут Kick'ать друг друга.

Интерфейс рассчитан под следующие браузеры: Mozilla 1.0, Netscape 7.0, IE 6.0. При использовании других браузеров интерфейс может отображаться некорректно и/или не работать вовсе (мне не удалось пройтись по иерархии настроек через Opera 7.11 — не работает само меню).

В случае построения VPN c использованием устройства в качестве PPTP сервера отсутствует возможность шифрования трафика.

Возможность NAT Loopback: в случае использования виртуальных серверов, которые имеют 2 адреса: внутренний и внешний, все пользователи локального сегмента должны обращаться к нему по внутреннему адресу, а все пользователи из WAN-пространства — по внешнему адресу, что создает некоторые неудобства. При включении этой функции вы можете обращаться к виртуальному серверу по внешнему адресу из локального сегмента (все ваши запросы будут перенаправляться на виртуальный сервер абсолютно прозрачно для вас).

Есть одна возможность, суть которой мне не удалось понять: IP Sharing. В руководстве по ней написано 2 абзаца:

The host has to have public IP in order to communicate with others on the Internet. Because of the fact of insufficient IP addresses, ISP provides dynamic IP address. Dynamic IP address means that the IP address is different every time you log in. For those who needs a static IP, higher has to be paid. Most home users or SOHOs use either one of them.

Since a public IP addresses is required to communicate with others on the Internet, IP sharing capability is required if there are more than one servers. To wish to connect to the Internet. NAT (Network Address Translation) will do the address translation between LAN and WAN. Please enable IP Sharing capability for situation described above.

Тестирование производительности

Тестирование производительности проводного и беспроводного сегмента производилось отдельно.

Тестирование беспроводного сегмента:

Тестирование проходит в 3 этапа:

- Тест LAN — WLAN — одна карточка

- Тест LAN — WLAN — две карточки

- Тест WLAN — WLAN — две карточки, режим Infrastructure

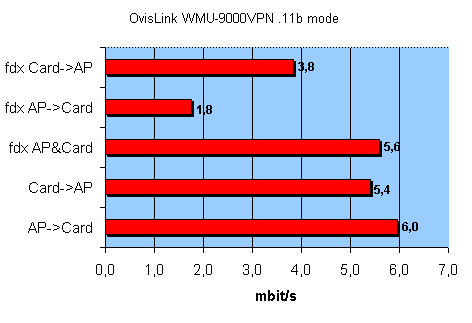

Тест LAN — WLAN одна карточка &mdsah; тест точки доступа: трафик гонялся между компьютером с беспроводной сетевой картой и компьютером локального (LAN) сегмента. Скорость соединения выставлялась в режим Auto для 802.11b и 802.11g. Для тестирования использовалась беспроводная сетевая карта OvisLink WL-8000 PCI WLAN Card. Тест производился с помощью Chariot NetIQ. Расстояние между точками не превышало пяти метров.

Сокращения:

- Card &mdsah; сетевая карта

- AP &mdsah; точка доступа

- fdx &mdsah; генерация трафика в обоих направлениях

Предельная скорость: 6.0 Мбит/с — хорошая скорость для 11b режима. Распределение скоростей в полнодуплексном режиме весьма необычное: скорость от точки доступа в 2 раза ниже скорости к точке доступа (мне всегда казалось, что точка доступа должна отдавать больше, чем принимать, а вообще правильнее если скорости равны).

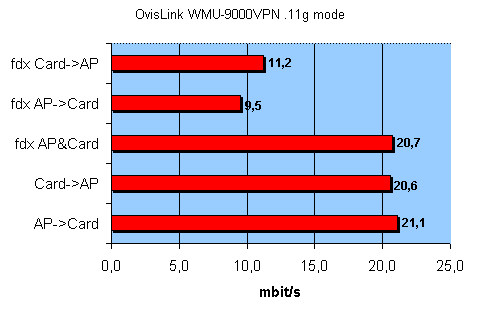

Результаты теста для 802.11g режима:

Предельная скорость: 21.1 Мбит/с — очень невысокая скорость для .11g режима, скорость от точки доступа опять же ниже скорости к точке доступа (на этот раз хотя бы не в 2 раза).

Тест LAN — WLAN 2 карточки — тест точки доступа: трафик гонялся между компьютером в LAN-сегменте и двумя беспроводными адаптерами (сначала обе карточки гнали трафик в одну сторону, потом обе в другую, а потом обе в обе стороны). Скорость соединения выставлялась в режим Auto mode для 802.11b и 802.11g. Для тестирования использовались беспроводные сетевые карты OvisLink WL-8000PCI WLAN Card и OvisLink WL-8000PCM WLAN Card. Тест производился с помощью Chariot NetIQ. Расстояние между точками не превышало пяти метров.

Сокращения:

- AP — точка доступа

- Cards — сетевые карты

- fdx — генерация трафика в обоих направлениях

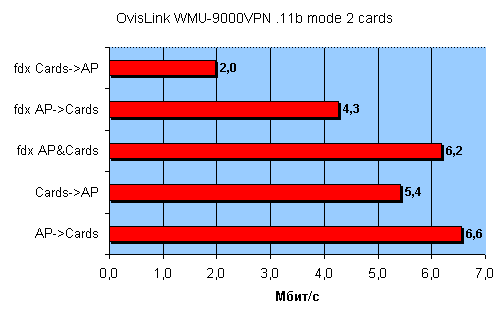

Результаты теста в .11b режиме:

Максимальная скорость: 6,6 Мбит/с. Странно изменяется распределение: при одной сетевой карте скорость от точки доступа к карте была ниже, чем от карты к точке доступа; здесь же, при использовании двух сетевых карт, наблюдается обратная картина.

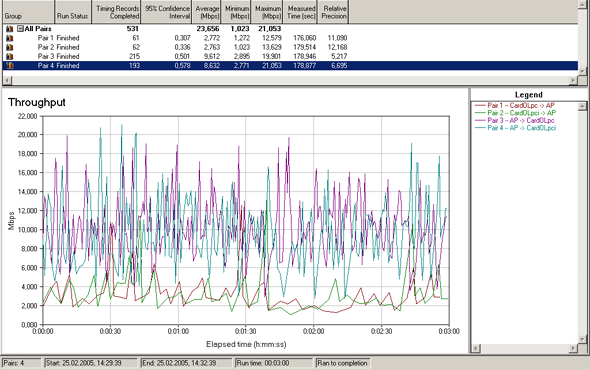

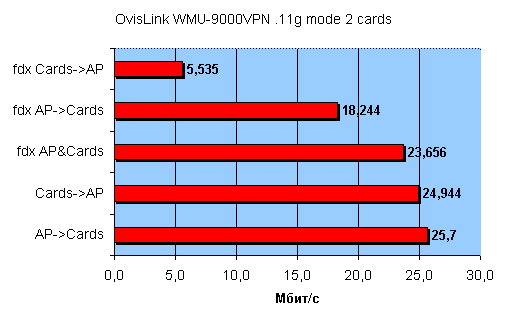

Результаты теста в .11g режиме:

Максимальная скорость 25,7 Мбит/с. Видно, что максимальная скорость повысилась по сравнению со скоростью в тесте с одной беспроводной карточкой. Скорость от карточек к точке доступа в полном дуплексе сильно упала (в 3 раза ниже скорости в обратном направлении), а график скорости варьируется в широких пределах на протяжении всего теста.

Тест WLAN — WLAN режим Infrastructure — трафик гоняется между беспроводными сетевыми картами через точку доступа (режим Infrastructure). Скорость соединения устанавливается в Auto mode. Тест проводился для двух режимов: 802.11b; 802.11g. Для тестирования использовались беспроводные сетевые карты OvisLink WL-8000PCI WLAN Card и OvisLink WL-8000PCM WLAN Card. Тест производился с помощью Chariot NetIQ. Расстояние между точками не превышало пяти метров.

Сокращения:

- CardPCI — сетевая карта OvisLink WL-8000PCI

- CardPC — сетевая карта OvisLink WL-8000PCM

- fdx — генерация трафика в обоих направлениях

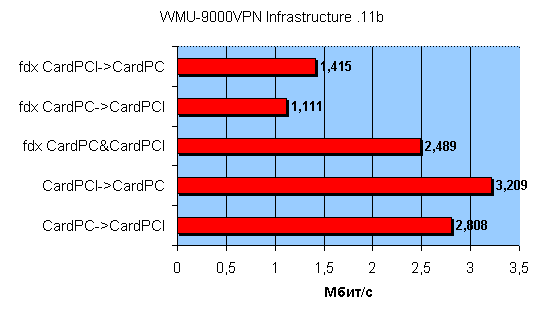

Результаты теста для .11b режима:

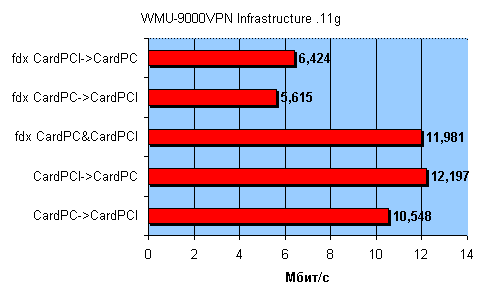

Результаты теста для .11g режима:

В обоих тестах наблюдается тенденция: скорость трафика от PCI карты к PC карте выше, чем скорость в обратном направлении. Скорость вполне нормальная как для .11b так и для .11g режимов

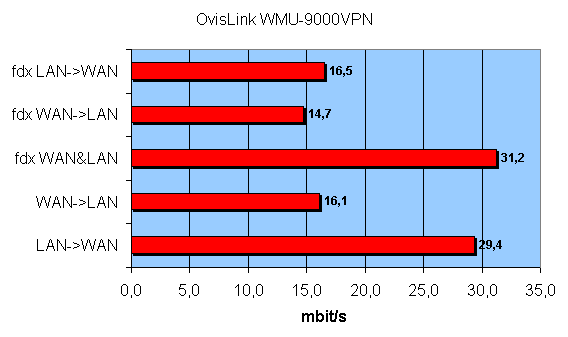

Тестирование проводного сегмента:

Тестирование производилось по этой методике

Максимальная скорость: 31,2 Мбит/с — в полном дуплексе, что является очень неплохим результатом, а вот скорость в полудуплексном режиме разочаровывает: скорость WAN -> LAN составляет всего 16 Мбит/с, что является очень низким показателем, и говорит о слабости процессора. Есть вероятность, что VPN сервер обслуживается этим же процессором и, следовательно, будет работать крайне медленно (возможно, из-за этого отсутствует шифрование PPTP). Остальные показатели не вызывают нареканий.

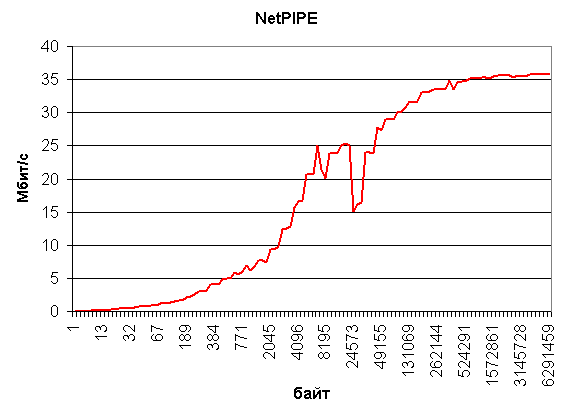

Результаты NetPIPE:

Максимальная скорость передачи 35.9 Мбит/с: проявляется небольшое падение скорости при размере пакетов 35-40 Кбайт, других аномалий в графике, на мой взгляд, нет.

Тестирование VPN:

О том как устанавливать соединения с VPN-сервером в ОС Windows XP описано здесь, а о результатах тестирования производительности VPN-сервера рассматриваемого устройства — здесь.

Обзор дополнительных возможностей:

Веб-камера: устройство работает с USB — камерами определенных моделей (ссылка на их список доступна на сайте производителя). Самой камеры в наличии не было, поэтому ее не удалось протестировать.

FTP — сервер: FTP-сервер на базе USB 2.0 показывает высокую производительность и поддерживает имена файлов на кириллице, но только в случае их закачки через FTP. Если USB — накопитель подключить напрямую к компьютеру, то все имена файлов, записанных по FTP через роутер и имеющих кириллические названия, превратятся в нечитаемый набор символов. Примерно то же самое произойдет если все это сделать наоборот. Скорость варьируется в пределах 3,7 — 4,2 Мбайт/с, что явно доказывает, что используются возможности шины USB 2.0, так как скорость USB 1.1 составляет 12 Мбит/с (1,5 Мбайт/с).VPN-сервер: о возможностях работы устройства в качестве сервера VPN будет рассказано в одной из следующих статей.

Тест безопасности

Во время тестирования удаленное управление было включено на 80-м порту, перезагрузок и зависаний роутера не происходило. Замечу, что по умолчанию удаленное управление на WAN интерфейсе отключено.

Результаты NESSUS’а:

Nessus находит две критические уязвимости:

ICMP Etherleak — уязвимость, но чтобы ею воспользоваться, необходимо находиться в одном физическом сегменте с атакуемой машиной, что само по себе маловероятно.

TCP — уязвимость ASPrunner веб-сервера, которая позволяет атакующему получить более высокие привилегии доступа к информации сервера. Если веб-сервер отключен — уязвимости нет.

Nessus также находит уязвимость средней степени риска: обработка пакетов с SYN и FIN флагами (такие пакеты являются одновременно устанавливающими и завершающими соединения и часто используются злоумышленником для "разведки" перед атакой).

По этим результатам можно судить, что роутер не обеспечивает достаточного уровня безопасности.

Также хочу отметить, что при отключении функции WAN Protection злоумышленник может попасть в LAN сегмент, так как устройство начинает работать в режиме роутера (в направлении WAN->LAN) и пропускает пакеты во внутреннюю сеть, что является очень серьезной уязвимостью, поэтому эта опция должна быть всегда включена. Возможно, с появлением новой версии прошивки это будет исправлено.

Доступность:

| OvisLink WMU-9000VPN | Н/Д(0) |

Выводы:

Беспроводной роутер обладает очень невысокой производительностью проводного сегмента в полудуплексе для подобного типа устройств, недостаточно хорошо реализована защита, отсутствует WPA шифрование, правила файрвола задаются только по IP-адресу или MAC-адресу отправителя, и каждое правило осуществляет фильтрацию только по одному протоколу (TCP/UDP/ICMP). Все это существенно снижает возможности файрвола.

Плюсы:

- Поддержка символов кириллицы на FTP — сервере (правда, без переносимости: если файл с кириллическим именем записан через FTP, то и прочитан он, с тем же именем, может быть только через FTP)

- Богатые возможности фильтрации по содержимому

- Богатые возможности работы с веб-камерой

- Возможность mail-мониторинга

- Ведение подробных логов с разделением на группы

- Добавлена возможность NAT loopback

Минусы:

- Отсутствие WPA шифрования в беспроводном сегменте

- Низкая скорость передачи WAN -> LAN

- При включении удаленного администрирования обнаруживается серьезная уязвимость в безопасности

- Отсутствие шифрования при использовании в качестве PPTP VPN сервера

- Поддерживаются не все браузеры для администрирования через веб-интерфейс

- Отсутствие возможности подключить внешние списки фильтрации

- Отсутствие возможности хранения логов на внешнем лог-сервере

- Отсутствие возможности ручного задания скорости беспроводного сегмента

- Возможность проникновения во внутреннюю сеть за NAT при отключении опции WAN Protection