Недоверие к бесплатным антивирусам: почему IT-специалисты против и какие решения выбирает бизнес

Современный мир бизнеса и IT переполнен угрозами. Киберпреступность эволюционирует, становясь все более изощрённой и агрессивной. Многие компании, особенно те, которые работают с конфиденциальной информацией, всё чаще задаются вопросом: достаточно ли им стандартных бесплатных антивирусов? Ответ, как правило, отрицательный. В этой статье мы разберём причины недоверия к бесплатным решениям и рассмотрим, какие корпоративные решения по кибербезопасности выбирают современные компании для защиты своих данных. Мы не будем привязываться к конкретным компаниям или продуктам, а сосредоточимся на общих принципах и тенденциях в области защиты корпоративных сетей, хотя и упомянем типы технологий и их возможности для лучшего понимания.

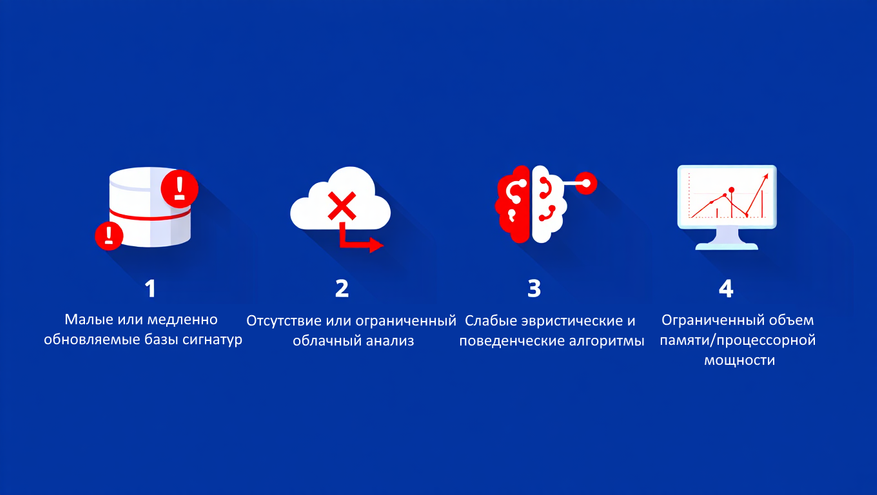

Ограничения бесплатных антивирусов

Бесплатные антивирусные решения, как правило, обладают ограниченным функционалом. Их возможности по обнаружению и блокировке сложных угроз, таких как целенаправленные атаки (APT — Advanced Persistent Threats) или эксплуатация уязвимостей нулевого дня (0-day), существенно уступают платным вариантам. Это обусловлено тем, что разработка и поддержание эффективных систем защиты требуют значительных ресурсов и постоянного обновления баз данных сигнатур (подписей) известных вредоносных программ, а также разработки продвинутых поведенческих и эвристических механизмов. Бесплатные решения часто обновляются реже, медленнее реагируют на новые вспышки и не обладают достаточной гибкостью для адаптации к новым видам угроз. Ключевые недостатки включают:

- Малые или медленно обновляемые базы сигнатур. Бесплатные антивирусы часто опираются на более ограниченные базы данных известных вредоносных программ, что делает их менее эффективными против недавно появившихся или модифицированных угроз, которые еще не были проанализированы и добавлены в базу.

- Отсутствие или ограниченный облачный анализ. Облачный анализ позволяет использовать мощные вычислительные ресурсы и глобальные базы данных угроз для проверки подозрительных файлов в реальном времени, выявляя сложные угрозы, невидимые локальным решениям из-за нехватки контекста или вычислительной мощности на конечном устройстве.

- Слабые эвристические и поведенческие алгоритмы. Бесплатные решения зачастую не обладают такими же продвинутыми алгоритмами распознавания вредоносного кода, которые используют машинное обучение и глубокий анализ поведения для выявления подозрительной активности, даже если нет известной сигнатуры. Это приводит к пропуску современных атак или, наоборот, к более высоким показателям ложных срабатываний, отвлекающих IT-персонал.

- Ограниченный объем памяти/процессорной мощности для анализа. Анализ сложных угроз, особенно в реальном времени, требует значительных вычислительных ресурсов. Бесплатные решения, как правило, лимитированы, что замедляет сканирование и ограничивает глубину анализа, особенно при проверке больших объемов данных или архивов.

- Отсутствие многоядерных и глубоких анализаторов. Мощный многоядерный и многоэтапный анализ файлов (статический, динамический) позволяет быстрее и точнее выявлять вредоносное ПО, включая упакованное или обфусцированное, чем ограниченные ресурсы бесплатных решений.

- Отсутствие или поверхностный анализ поведения в реальном времени. Бесплатные антивирусы часто не могут эффективно отслеживать последовательность действий программ и взаимодействие процессов в реальном времени, что критично для выявления бесфайловых атак, эксплойтов, использующих легитимные системные утилиты (Living off the Land), или атак, построенных на социальной инженерии.

Недостаточная защита от «целенаправленных» атак (APT)

Современные киберпреступники все чаще нацелены на конкретные компании, анализируя их инфраструктуру и выявляя уязвимости. Например, атаки типа «Watering Hole» используют уязвимости известных веб-сайтов для компрометации компьютеров пользователей. Другие примеры включают целевые фишинговые рассылки (spear-phishing), компрометацию доверенных партнеров (supply chain attacks) или использование ранее неизвестных уязвимостей (0-day). Бесплатные антивирусы, ориентированные на известные сигнатуры и базовую эвристику, часто не способны распознать отдельные этапы такой сложной, многоступенчатой атаки или связать их в единую картину угрозы, требующую глубокого анализа поведения и контекста. Корпоративные сети требуют более продвинутых методов обнаружения и защиты, которые способны идентифицировать подозрительную активность на самых ранних стадиях, еще до нанесения ущерба.

Бесплатные антивирусы часто сталкиваются с проблемами анализа подозрительных файлов и программного обеспечения. Им не хватает ресурсов для проведения глубокого динамического анализа с использованием различных методов, таких как изолированные среды-«песочницы» (sandbox), где можно безопасно запустить подозрительный код и пронаблюдать за его реальным поведением (сетевая активность, попытки модификации системы, взаимодействие с другими процессами). Это позволяет вредоносному ПО, особенно разработанному под конкретную цель, обходить стандартные методы обнаружения.

Корпоративные решения для кибербезопасности

В современном мире компании усиливают инвестиции в кибербезопасность. Вместо набора разрозненных утилит организации делают выбор в пользу комплексных платформ, создающих многослойную защиту информационных активов. Примерами таких продвинутых инструментов служат решения для обнаружения инцидентов на конечных точках и ответа на них (EDR), комплексы для управления уязвимостями (Vulnerability Management), а также технологии предотвращения вторжений (IPS), которые нередко интегрируются в межсетевые экраны следующего поколения (NGFW).

EDR-системы. Позволяют непрерывно собирать детальную телеметрию с конечных точек (запуск процессов, сетевые соединения, операции с файлами, изменения в реестре), анализировать ее на предмет подозрительной активности и тактик злоумышленников (часто с использованием баз знаний вроде MITRE ATT&CK) и предоставляют инструменты для реагирования — изоляции хоста, блокировки процессов, удаления файлов, проведения расследований. EDR-системы обычно превосходят бесплатные антивирусы за счёт более глубокого анализа поведения, возможностей проактивного поиска угроз (threat hunting), централизованного управления и реагирования. Многие EDR-решения включают интегрированный Sandbox-анализ.

Sandbox-анализ. Позволяет запускать подозрительные файлы и ссылки в контролируемой, изолированной виртуальной среде, не рискуя заразить основную систему. Это позволяет детально изучить поведение объекта и определить характер угрозы без ущерба для инфраструктуры. Песочницы могут быть как отдельными решениями, так и частью EDR, почтовых или сетевых шлюзов.

Аппаратные межсетевые экраны (NGFW). Для защиты сетевого периметра компании внедряют межсетевые экраны нового поколения, контролирующие трафик между внутренней сетью и внешним миром на уровне приложений и пользователей. Эти системы препятствуют неавторизованному проникновению в сеть и защищают от кибератак, используя встроенные механизмы предотвращения вторжений (IPS). К тому же, они обладают возможностью интеграции с другими компонентами инфраструктуры безопасности.

Платформы для управления уязвимостями (Vulnerability Management). Эти решения служат для регулярной автоматизированной проверки IT-инфраструктуры: сетей, отдельных систем и приложений. Они выявляют известные бреши безопасности (с идентификаторами CVE), ошибки в конфигурациях и отсутствие необходимых обновлений. Собранная информация помогает оценить степень риска для каждой найденной проблемы и определить очередность установки патчей и исправлений.

Системы мониторинга и управления событиями ИБ (SIEM). Данный класс систем предназначен для централизованного сбора и консолидации логов из самых разных источников — серверов, межсетевых экранов нового поколения (NGFW), средств защиты конечных точек (EDR), приложений, систем контроля доступа (СКУД) и прочих. Путем сопоставления и анализа этих данных SIEM-платформы способны обнаруживать сложные, многоэтапные инциденты и нетипичное поведение в сети. Они предоставляют единую панель для наблюдения за состоянием безопасности, формируют оповещения и значительно упрощают процесс расследования киберинцидентов.

Решения для предотвращения утечек данных (DLP). Основная задача DLP-систем — не допустить случайного или умышленного распространения чувствительной информации за пределы контролируемого периметра. Это могут быть персональные данные, коммерческие секреты, финансовая документация и другие конфиденциальные сведения. Для этого DLP осуществляют постоянное отслеживание и контроль за перемещением таких данных внутри корпоративной сети, на рабочих станциях пользователей, при использовании облачных сервисов и при копировании на внешние накопители.

Вывод

Хотя бесплатные антивирусы годятся для элементарной защиты персональных компьютеров, они совершенно недостаточны для отражения сложных, таргетированных киберугроз, с которыми сталкиваются корпоративные сети. Бизнесу, подверженному реальным киберрискам, необходима комплексная, эшелонированная система обороны. Она должна включать современные решения вроде EDR, Sandbox-анализа, NGFW с IPS, управления уязвимостями, SIEM, DLP и других актуальных технологий. Инвестиции в информационную безопасность — это стратегическая необходимость, а не просто затраты. Такой подход защищает компанию от существенного финансового ущерба (из-за простоев, восстановления, штрафов, исков) и предотвращает непоправимый репутационный вред.

В будущем мы, вероятно, увидим еще более тесную интеграцию защитных инструментов и повсеместное использование систем на базе машинного обучения и искусственного интеллекта.

Источник: preview.reve.art

0 комментариев

Добавить комментарий

Добавить комментарий